Vos casques et écouteurs Bluetooth peuvent servir à vous espionner : une faille de sécurité critique mise au jour

Google, Xiaomi, Sony, OnePlus, JBL, Jabra, Nothing… Les accessoires audio de nombreuses marques ayant recours à la fonction Fast Pair sont vulnérables. Ils peuvent être piratés pour vous suivre à la trace et prendre le contrôle total sur le casque ou les écouteurs.

Google Fast Pair est une technologie bien pratique pour améliorer l'expérience de jumelage de ses accessoires Bluetooth. Sa prise en charge est même souvent mise en avant par les marques pour faire la promotion de leurs produits. Mais des chercheurs de l'Université Catholique de Louvain ont découvert que certains constructeurs ont mal implémenté Google Fast Pair dans certains de leurs casques et de leurs écouteurs. Cela a créé une faille de sécurité critique “permettant à un attaquant de prendre le contrôle des appareils et de suivre les victimes via le réseau Google Find Hub”, alertent les experts.

La vulnérabilité, baptisée WhisperPair, permet à un individu mal intentionné de connecter de force un accessoire Fast Pair vulnérable à l'un de ses propres appareils. Il obtient alors un contrôle total sur l'accessoire en question, et peut par exemple régler le son au volume maximum ou enregistrer des conversations à l'aide du microphone. “Cette attaque réussit en quelques secondes (10 secondes en moyenne) à des distances réalistes (testée jusqu'à 14 mètres) et ne nécessite aucun accès physique à l'appareil vulnérable”, explique le rapport.

Quelle vulnérabilité touche Fast Pair ?

La faille provient du fait que de nombreux accessoires ne vérifient pas une étape cruciale du processus d'appairage. “Pour lancer la procédure d'appairage rapide, un appareil à l'origine de l'appairage (un téléphone) envoie un message à un accessoire pour indiquer sa volonté de s'appairer. Fast Pair stipule que si l'accessoire n'est pas en mode d'appairage, il doit ignorer ces messages”, rappellent les chercheurs.

C'est là que le bât blesse. En pratique, bon nombre d'appareils ne vérifient pas cette condition. Des appareils non autorisés peuvent alors initier le processus d'appairage. “Après avoir reçu une réponse de l'appareil vulnérable, un attaquant peut finaliser la procédure d'appairage rapide en établissant un appairage Bluetooth classique”, apprend-on. Autrement dit, n'importe qui autour de vous peut se connecter à vos écouteurs ou à votre casque sans fil.

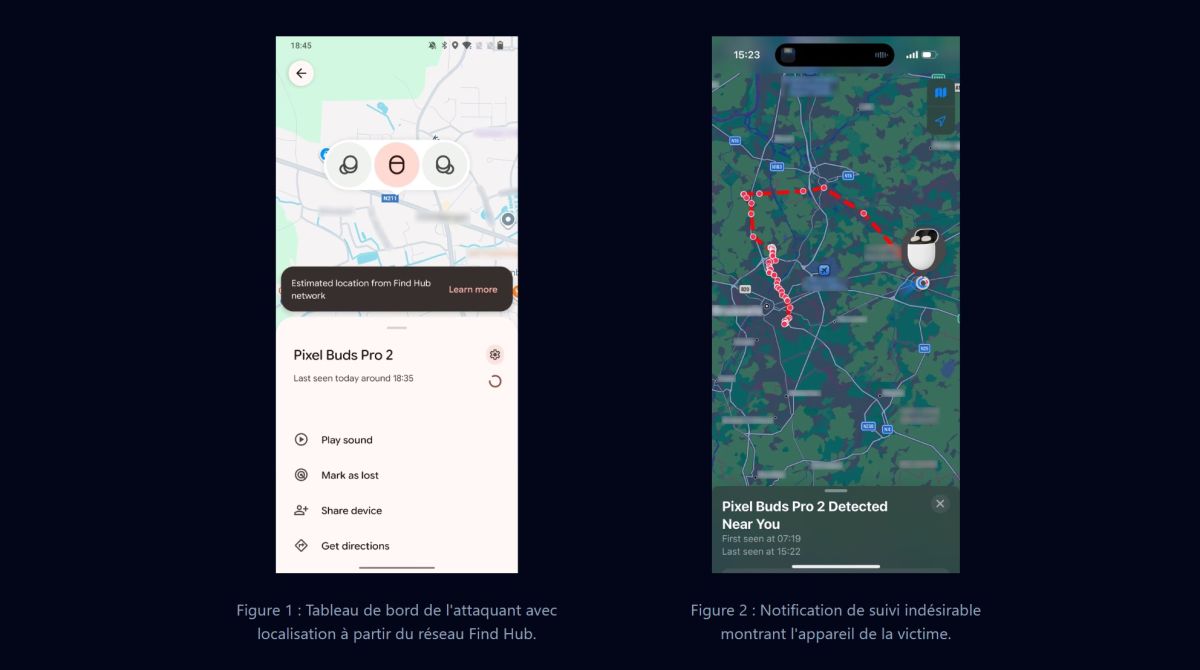

Google Find Hub pour suivre les victimes à la trace

Les problèmes ne s'arrêtent pas là. Comme mentionné par l'équipe de l'Université Catholique de Louvain, certains de ces appareils touchés par WhisperPair sont aussi compatibles avec le service Google Find Hub. Ce dernier sert à retrouver des accessoires perdus grâce aux signalements de localisation d'autres appareils Android. Or, si un accessoire n'a jamais été associé à un appareil Android, un pirate peut l'ajouter à son propre compte Google. Cela peut se produire si la victime est propriétaire d'un iPhone, ou si elle n'a pas encore associé le produit à son mobile Android. Une fois cette manipulation réalisée, le pirate peut suivre la localisation des écouteurs en direct, et donc la personne qui les utilise.

“La victime peut recevoir une notification de suivi indésirable après quelques heures ou quelques jours, mais cette notification affichera son propre appareil. Par conséquent, l'utilisateur peut ignorer l'avertissement, le prenant pour un bug, ce qui permet au pirate de continuer à le suivre pendant une période prolongée”, préviennent les chercheurs.

Quels casques et écouteurs sans fil sont vulnérables à la faille Google Fast Pair ?

De nombreux appareils, fabricants et puces sont concernés. “Ces appareils vulnérables ont passé avec succès les tests d'assurance qualité des fabricants et le processus de certification de Google, ce qui démontre une défaillance systémique plutôt qu'une erreur individuelle de développement”, note l'étude.

Vous pouvez vérifier sur ce site dédié si votre appareil audio est touché par WhisperPair. Les experts en sécurité n'ont pas pu vérifier manuellement pour tous les accessoires en circulation, mais en théorie, le risque est élevé si votre dispositif supporte Fast Pair. Des casques et écouteurs très populaires de chez Sony sont par exemple vulnérables (WH-1000XM4, WH-1000XM5, WH-1000XM6, WF-1000XM5). Les Pixel Buds Pro 2, OnePlus Nord Buds 3 Pro, Nothing Ear (a), Redmi Buds 5 Pro, Jabra Elite 8 Active, Soundcore Liberty 4 NC, JBL Tune Beam souffrent aussi de cette faille.

Au contraire, des modèles comme les Bose QC Ultra Headphones, le Sonos Ace, les Beats Solo Buds, le Jabra Speak2 55 UC ou le JBL Flip 6 sont hors de danger. Les chercheurs ont communiqué la vulnérabilité à Google en août 2025, qui l'a classée comme faille critique et a prévenu les constructeurs pour qu'ils puissent mettre en place des correctifs de sécurité. Google a octroyé la prime maximale de 15 000 dollars US pour l'identification de la faille.