Gare à ce nouveau malware Windows, il s’attaque à un endroit inhabituel du système !

Sous Windows, des hackers ont réussi à mettre au point un type de malware ultra-sophistiqué et d'un nouveau genre. Pour cela, ils s'en prennent au gestionnaire d'événements du système d'exploitation, une technique encore inédite qui leur permet de récupérer toute sorte d'information confidentielle stockée sur l'ordinateur infecté. Sans que le système ne s'aperçoive qu'il a été corrompu, bien évidemment.

On le pensait à l'abri de toute possibilité d'infection du PC. De par sa nature, l'observateur d'événements est un outil souvent oublié et qui n'a pas vocation à exécuter quoi que ce soit. Pourtant, des hackers sont parvenus à l'exploiter, de sorte qu'il serve de catalyseur à malware.

Ce sont les chercheurs de Kaspersky qui sont à l'origine de cette découverte. L'équipe de chercheurs explique sa découverte en ces termes : “en février 2022, nous avons observé la technique consistant à placer le shellcode dans les journaux d'événements Windows pour la première fois lors d'une attaque malveillante. Elle permet à un cheval de Troie “sans fichier” d'être caché à la vue de tous dans le système de fichiers.”

A lire aussi : l’antivirus russe Kaspersky est banni des États-Unis, il représente « un risque pour la sécurité nationale »

Cette menace se propage via l'observateur d'événements de Windows

Pour info, l'observateur d'événements se charge d'enregistrer tous les événements du système, les erreurs qui ont lieu dès que vous utilisez l'OS, etc. Cet observateur permet de repérer les bugs ou les crashs de Windows, de les analyser et/ou de les envoyer à un administrateur. Il est accessible via le menu contextuel du menu Démarrer, lequel est disponible depuis un simple clic droit sur l'icône Windows de la barre des tâches.

Bien que présent sur toutes les versions de Windows, l'observateur d'événements est souvent ignoré des utilisateurs. Qui se méfierait d'un outil qui se contente de répertorier des bugs ? Pourtant, des hackers ont réussi à le détourner, pour en faire un outil de propagation de malwares.

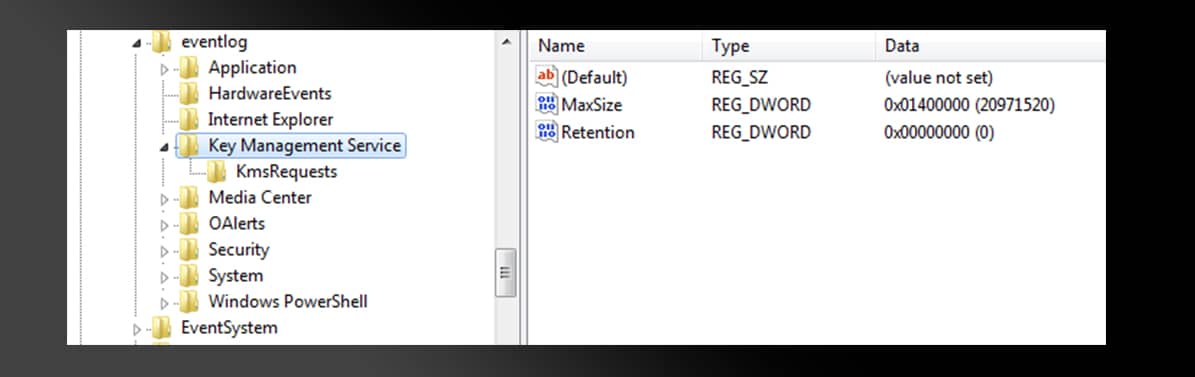

Denis Legezo, chercheur chez Kaspersky, affirme que la technique employée est une grande première dans le monde de la cybersécurité. Elle consiste à copier l'exécutable WerFault.exe (un fichier légitime de Windows) dans le répertoire C:\Windows\Tasks. Elle copie au même endroit le fichier wer.dll, lequel est rattaché au rapport d'erreurs de Windows et qui est lui aussi un fichier légitime du système d'exploitation. Tout ceci à l'insu de l'utilisateur et de Windows lui-même.

Et c'est là que la menace commence à agir, puisqu'elle altère le contenu de la DLL, afin de charger un contenu malveillant. Pour cela, le malware cherche dans les journaux d'événements des données bien particulières (de type 0x4142 – ‘AB' en ASCII). S'il ne les trouve pas, il injecte un petit bout de code chiffré de 8 Ko, lequel contient un malware ou plusieurs malwares. Des logiciels malveillants qui seront par la suite exécutés.

Un type de propagation de malware encore inédit sous Windows

Une fois le malware mis en place et lancé, l'attaquant peut dérober toutes les données personnelles de l'utilisateur. Si cette méthode qui consiste à pirater l'observateur d'événements est inédite, l'attaque repose pourtant sur des outils de piratage existants et aisément trouvables sur le Web. Les chercheurs ont découvert dans le code malveillant des traces de trojans bien connus, comme Throback et Slingshot, deux malwares que l'on retrouve dans un “kit” de piratage nommé SilentBreak.

Selon Kaspersky, la technologie employée fait partie d'une campagne “très ciblée”. Cette technique a ceci de particulier qu'elle agit sans faire initialement appel à un ensemble de fichiers externes. Elle utilise les fichiers déjà présents dans l'OS pour en altérer le contenu.

Si les chercheurs de Kaspersky ne livrent aucune précision quant aux éditions de Windows concernées, il est vraisemblable qu'elle touche indifféremment toutes les éditions du système d'exploitation, de Windows 7 à Windows 11, en passant par les versions Famille, Pro, etc. Kaspersky ne précise pas non plus si tout type de solution antivirale est aujourd'hui capable de détecter cette nouvelle menace.

Source : Kaspersky