Windows 10, 7 et 8.1 : gare à ce ransomware qui se propage dans les raccourcis et les clés USB !

Un nouveau ransomware appelé Try2Cry a été récemment découvert par un chercheur en sécurité informatique. Il a la particularité de se propager sur d'autres PC en infectant des clés USB et en utilisant des raccourcis Windows (fichiers LNK).

Un nouveau ransomware baptisé Try2Cry a été récemment mis en lumière par le chercheur en sécurité informatique Karsten Hahn, analyste pour l'éditeur d'antivirus G Data Software. D'après ses informations, ce rançongiciel tente de se frayer un chemin vers d'autres PC en infectant les clés USB reliées à l'appareil actuellement attaqué.

Après avoir infecté un appareil, Try2Cry s'occupe de chiffrer les fichiers .doc, .jpg, .xls, .pdf, .docx, .pptx, .xls et .xlsx et ajoute ensuite une extension .Try2cry sur tous les fichiers concernés. Les données sont chiffrées à l'aide de Rijndael, un algorithme de chiffrement symétrique employé par le standard AES. Mais comme dit plus haut, la caractéristique la plus étonnante de ce ransomware est sa faculté à se propager via les clés USB.

À lire également : Ransomware – des pirates s’excusent pour le tort qu’ils ont causé à leurs victimes !

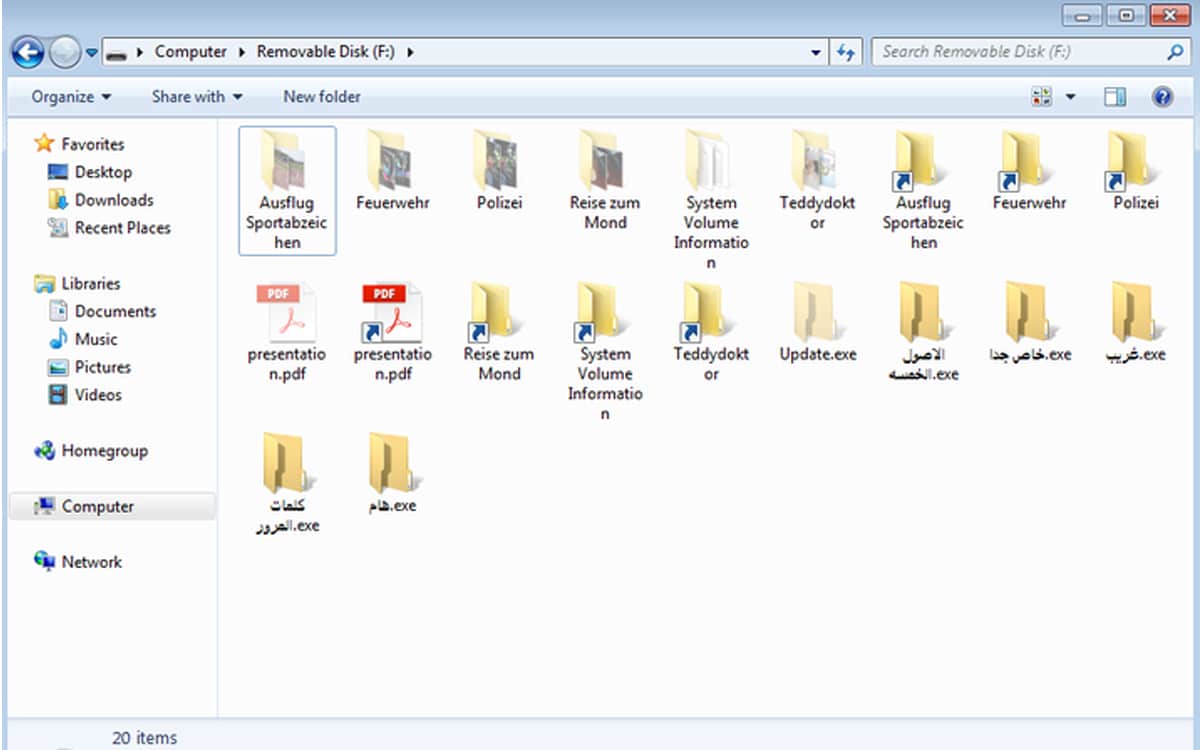

Infection clé USB Try2Cry

À lire également : Arnaque au paiement sans contact – 2263 euros dérobés via une montre connectée

Pousser l'utilisateur à s'auto-infecter

Une fois installé sur un PC, le rançongiciel part à la recherche d'abord de tous les lecteurs amovibles connectés à l'ordinateur compromis et envoie une copie de lui-même appelée Update.exe au dossier racine de chaque lecteur flash USB qu'il trouve. Ensuite, il cachera tous les fichiers sur le disque amovible et les remplacera par des raccourcis Windows (fichiers LNK) avec la même icône.

Lorsque l'on clique sur ces raccourcis, tous ces fichiers ouvrent le fichier d'origine et lancent également la charge utile du rançongiciel Update.exe Try2Cry en arrière-plan. Par ailleurs, Try2Cry crée également des copies visibles de lui-même en utilisant l'icône par défaut de Windows pour les dossiers. Les noms sont volontairement écrits en arabe pour inciter la victime à cliquer et lancer l'infection.

Néanmoins, les raccourcis Windows de Try2Cry comportent des flèches sur le côté qui permettent de le repérer bien plus facilement après avoir infecté une clé USB. Enfin, le chercheur en sécurité précise que ce ransomware est néanmoins facilement déchiffrable, pour quiconque détient des notions basiques en programmation.

À lire également : Windows 10, 7 et 8.1 : le ransomware Thanos infecte les PC et échappe aux antivirus

Source : Bleeping computer