Gmail : ce malware permet à des pirates nord-coréens d’espionner votre compte

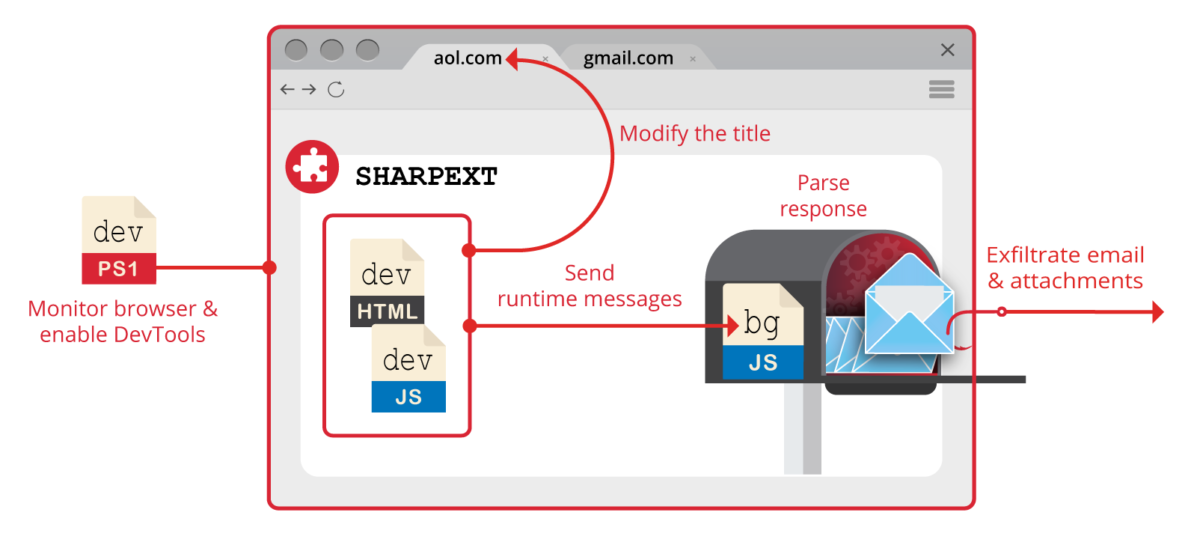

SHARPEXT est un malware nord-coréen qui vise des organisations occidentales et sud-coréennes très sensibles. Il permet de lire les emails d'un compte Gmail sur des navigateurs populaires comme Chrome et Edge.

Des chercheurs en cybersécurité de la société spécialisée Volexity ont découvert un malware activement exploité par des pirates originaires de Corée du Nord. Le logiciel malveillant permet aux hackers de lire et télécharger des emails et pièces jointes de comptes Gmail et AOL.

Baptisé SHARPEXT, ce malware infecte des machines par le biais d'extension pour les navigateurs Google Chrome, Microsoft Edge et Whale Browser. Cette extension n'est pas détectée comme mal intentionnée par les plateformes de messagerie visées et peut commencer son travail dès lors qu'elle est installée. Jusqu'ici, le malware ne fonctionne que sur Windows, mais il pourrait être étendu à Linux et macOS à tout moment.

Un malware discret qui cible Gmail et AOL sur Windows

D'après les experts à l'origine de l'identification de SHARPEXT, le malware a été utilisé depuis plus d'un an par un groupe de pirates connu sous le nom de SharpTongue. Celui-ci serait soutenu et financé par la Corée du Nord et proche d'un autre groupe de hackers nord-coréens : Kimsuky.

SHARPEXT vise spécifiquement des organisations aux États-Unis, en Europe et en Corée du Sud travaillant sur des projets liés aux armes nucléaires ou à d'autres secteurs d'intérêt pour la Corée du Nord. Depuis le déploiement du malware, plusieurs milliers d'adresses email auraient été piratés, estime Volexity.

L'extension s'installe automatiquement après l'ouverture d'un document vérolé, il n'y a pas besoin qu'elle soit manuellement téléchargée par la victime. L'utilisateur ne se rend même pas compte qu'une extension s'est installée. Les pirates parviennent à déjouer les mécanismes de sécurité du moteur Chromium en extrayant plusieurs éléments de l'ordinateur infecté :

- Une copie du fichier resources.pak du navigateur, qui contient le code HMAC

- L'identifiant de sécurité de l'utilisateur

- Les fichiers originaux de préférences et de préférences de sécurité du système

Grâce à cela, SHARPEXT va pouvoir télécharger l'extension en toute discrétion, exécuter un script PowerShell pour activer DevTools, et exécuter du code. Le script est conçu pour cacher les fenêtres d'avertissement des navigateurs lorsqu'une extension s'exécute en mode développeur.

Source : Volexity