Ce malware extrêmement dangereux peut survivre à un formatage du disque

Les chercheurs en sécurité informatique de Kapersky ont découvert une espèce plutôt rare de malware. En effet, ce logiciel malveillant ne peut être éliminé par un antivirus, et se montre invulnérable aux mesures les plus extrêmes comme le formatage ou le remplacement de votre disque dur. Pour se montrer aussi résistant, le maliciel a un petit secret.

Même si les attaques DDoS restent l'apanage des pirates avec un nombre toujours plus important de cyberattaque, il ne faut pas sous-estimer le potentiel dévastateur des malwares. En effet, les maliciels se veulent de plus en plus élaborés, de plus en plus en complexes, et par extension de plus en plus difficiles à éliminer.

Dans nos colonnes, nous avons évoqué ce mardi 25 janvier 2022 le cas de ce malware Android capable d'effectuer un retour aux paramètres d'usines et de récupérer vos informations bancaires. Or, les chercheurs en sécurité informatique de Kapersky ont malheureusement découvert l'existence d'un autre maliciel inquiétant. Et ce à plus d'un titre.

Il s'appelle MoonBounce, et même s'il n'a été repéré qu'une seule fois pour l'instant, il pourrait constituer une menace majeure si l'on en croit les experts de la société. Il faut dire que MoonBounce n'est pas comme les autres malwares. Un antivirus ne peut rien contre lui, tandis que les mesures les plus extrêmes comme le formatage de votre disque dur n'auront pas plus d'effets.

À lire également : Ce malware indétectable par les antivirus se cache dans un endroit insoupçonné du SSD

Un malware injecté dans le noyau Windows

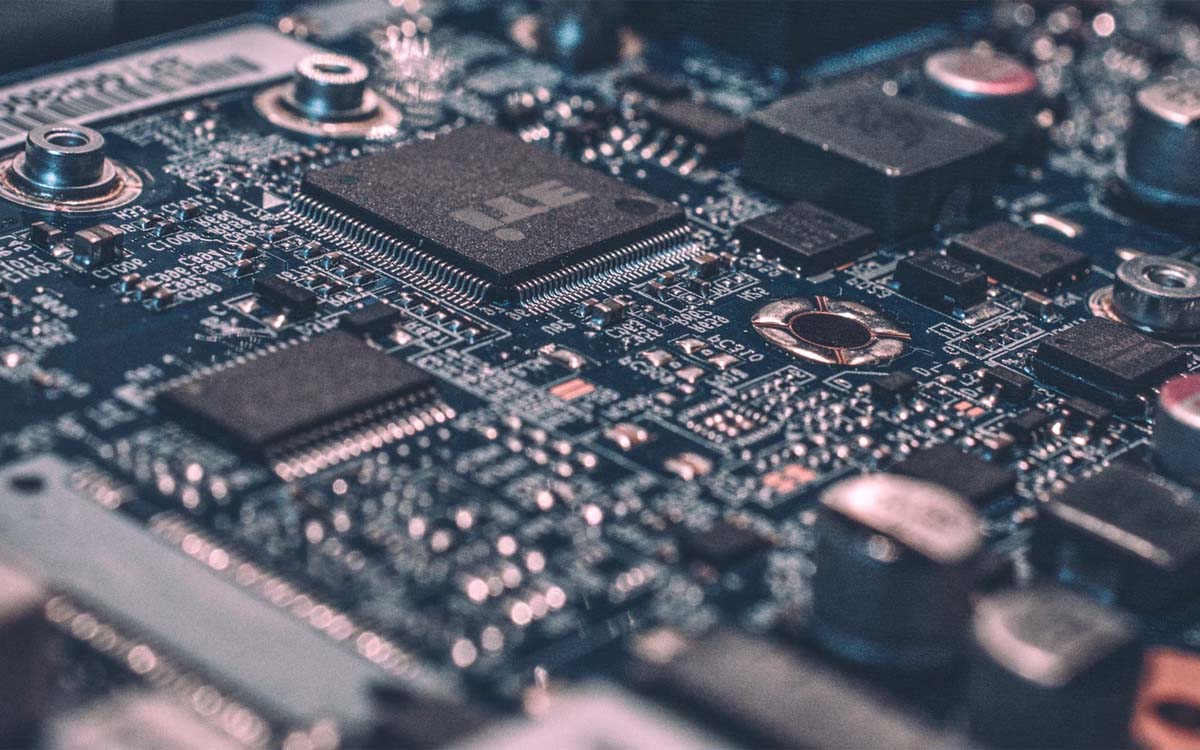

Pour rentrer dans le détail, MoonBounce est un rootkit UEFI (pour Unified Extensible Interface). Vous pouvez considérer l'UEFI comme l'appellation moderne du BIOS. Le firmware y est stocké sur une puce mémoire baptisée Flash SPI, directement soudée sur votre carte mère. Ce firmware contient justement le code nécessaire pour initialiser tous les composants matériels de votre PC et les configurer avant que le bootloader déclenche le système d'exploitation principal et son noyau.

Maintenant que vous savez cela, imaginez si un pirate parvient à placer un malware dans cette même puce mémoire Flash SPI. En l'occurrence, ce maliciel pourrait agir sur une phase particulièrement précoce de la configuration de votre machine. C'est d'ailleurs l'objectif affiché de MoonBounce : injecter un pilote malveillant dans le noyau Windows pendant les phases de démarrage et profiter au passage d'un niveau de résistance et de discrétion inquiétant.

Pour cause, aucun antivirus ou logiciel de détection d'intrusion ne permet de vérifier ce qui se passe dans la puce mémoire. D'après les chercheurs de Kapersky, ce malware a été utilisé par le groupe de pirates ATP41, un collectif soupçonné d'être financé et d'entretenir des liens étroits avec le gouvernement chinois. Pour l'instant, MoonBounce a été repéré dans un appareil appartenant à une société de transport.

“Par mesure de sécurité contre cette attaque et d'autres similaires, il est recommandé de mettre à jour régulièrement le firmware UEFI et de vérifier, le cas échéant, que Bootguard est activé. De même, l'activation des Trust Platform Modules, dans le cas où un matériel correspondant est pris en charge sur la machine, est également conseillée”, conseillent les chercheurs de Kapersky.

Source : TechRadar