LinkedIn : des pirates russes se cachent derrière de faux comptes

En sa qualité de réseau social dédié au monde professionnel, LinkedIn reste une cible privilégiée pour les pirates qui cherchent à obtenir des informations sensibles. Et justement, la division cybersécurité de Microsoft vient de détecter une campagne de cyberespionnage lancée par des pirates russes reliés au Kremlin sur LinkedIn.

Depuis plusieurs années maintenant, LinkedIn n'est pas épargné par les pirates qui ont multiplié les opérations malveillantes sur le réseau social dédié aux professionnels. Une étude menée en avril 2021 par le MI5 (les services secrets britanniques) a prouvé que les faux comptes ont envahi LinkedIn.

En février 2022, un rapport a mis en avant le nombre inquiétant de campagnes de phishing sur LinkedIn, avec une augmentation du nombre d'attaques par hameçonnage de l'ordre de 232 % depuis le début d'année.

Or, la plateforme semble séduire toujours autant les pirates du monde entier, comme en témoigne le dernier rapport de la cellule cyberdéfense de Microsoft. En effet, les experts de la firme de Redmond viennent de détecter une nouvelle campagne de cyberespionnage. Des pirates russes affiliés au Kremlin sont visiblement à l'origine de cette opération.

LinkedIn, le terrain de jeu des pirates russes

Selon l'entreprise américaine, il s'agit du groupe de pirates baptisé Seaborgium (également connu sous le nom ColdRiver). Suspecté d'agir sur ordre du pouvoir russe, leurs opérations ciblent principalement des organisations et des membres importants des gouvernements des pays membres de l'OTAN.

Comme le précise Microsoft dans son rapport du centre des renseignements des menaces publié ce 15 août 2022, la procédure reste simpliste. Ces pirates russes ont créé une armada de faux profils et de fausses adresses mails sur LinkedIn, dans l'objectif de soustraire des informations à des professionnels “du monde renseignement, de La Défense ainsi que des organisations non gouvernementales et intergouvernementales”.

La première étape consiste à établir un rapport de confiance avec la victime. Pour ce faire, les pirates se sont emparés des identités d'employés d'une entreprise réputée. Après avoir entamé la conversation avec leur cible, les pirates envoient un mail à l'utilisateur visé qui contient notamment une pièce jointe.

A lire également : LinkedIn – attention à ces offres d’emploi, elles cachent un malware !

De fausses pièces jointes pour obtenir vos identifiants

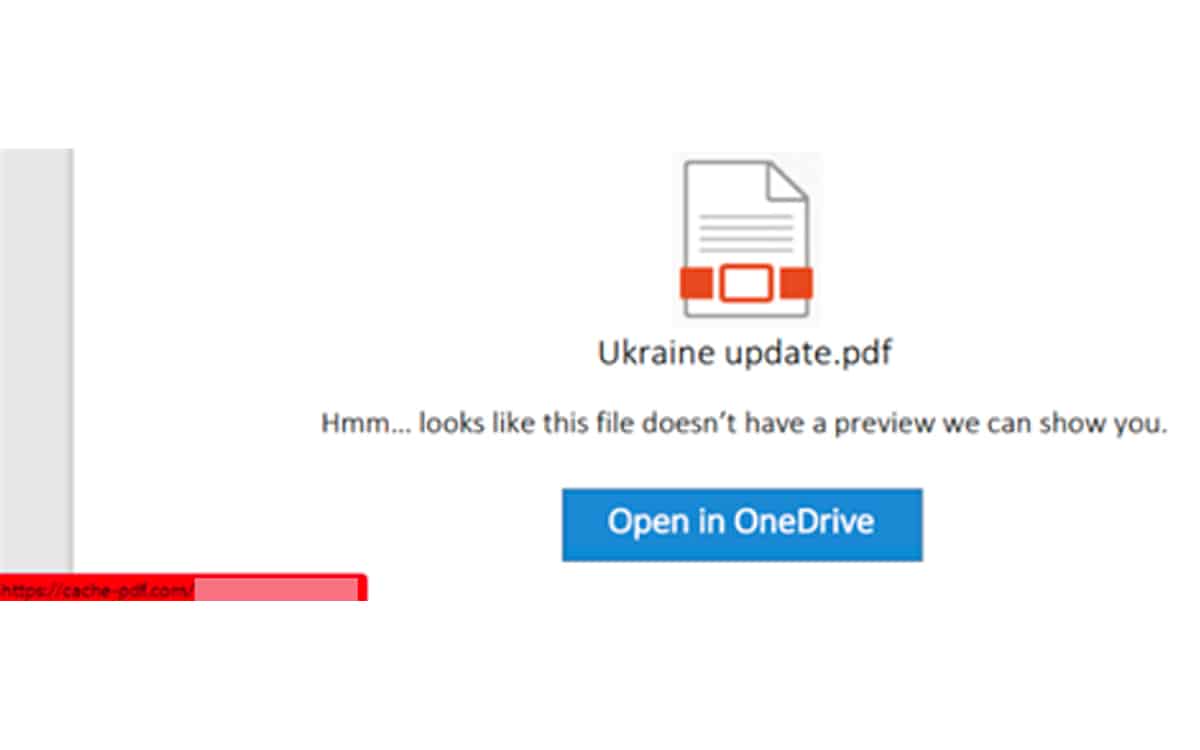

Comme on peut le voir sur la capture d'écran de Microsoft, il s'agit d'un rapport prétexte (en l'occurrence, une soi-disante étude sur l'état de la situation en Ukraine). Seulement et pour ouvrir cette fameuse PJ, il est nécessaire d'entrer ses identifiants de connexion d'adresse mail.

Via EvilGinx, un outil informatique utilisé comme proxy, les pirates russes peuvent intercepter les informations renseignés par la victime. De fait, même l'authentification à double facteur n'est d'aucune utilité ici.

Au total, Microsoft affirme avoir bloqué 69 noms de domaine associés à cette campagne de phishing d'envergure. N'oubliez pas, redoublez de prudence sur LinkedIn lors de vos échanges avec des professionnels inconnus.