Ce composant hyper courant dans les appareils high-tech a un énorme défaut : il permet de vous espionner à travers les murs

Des chercheurs américains et japonais ont découvert une faille de sécurité assez préoccupante dans un composant que l'on retrouve dans une myriade d'appareils high-tech : les micros MEMS. On vous explique tout.

Alors qu'une vulnérabilité dans l'IA de Microsoft 365 Copilot vient tout juste d'être découverte, des chercheurs américains et japonais en ont découvert une autre tout aussi inquiétante. Cette fois-ci, la faille en question concerne un composant que l'on retrouve sur une myriade d'équipements high-tech destinés au grand public : les microphones MEMS (systèmes microélectromagnétiques).

Les microphones MEMS, également connus sous le nom de microphones en silicone, sont gravés sur une plaquette de silicium semi-conducteur. On les trouve notamment dans les PC portables, ou encore les assistants intelligents comme Google Home.

Une antenne, une radio et de l'IA suffisent pour espionner des micros

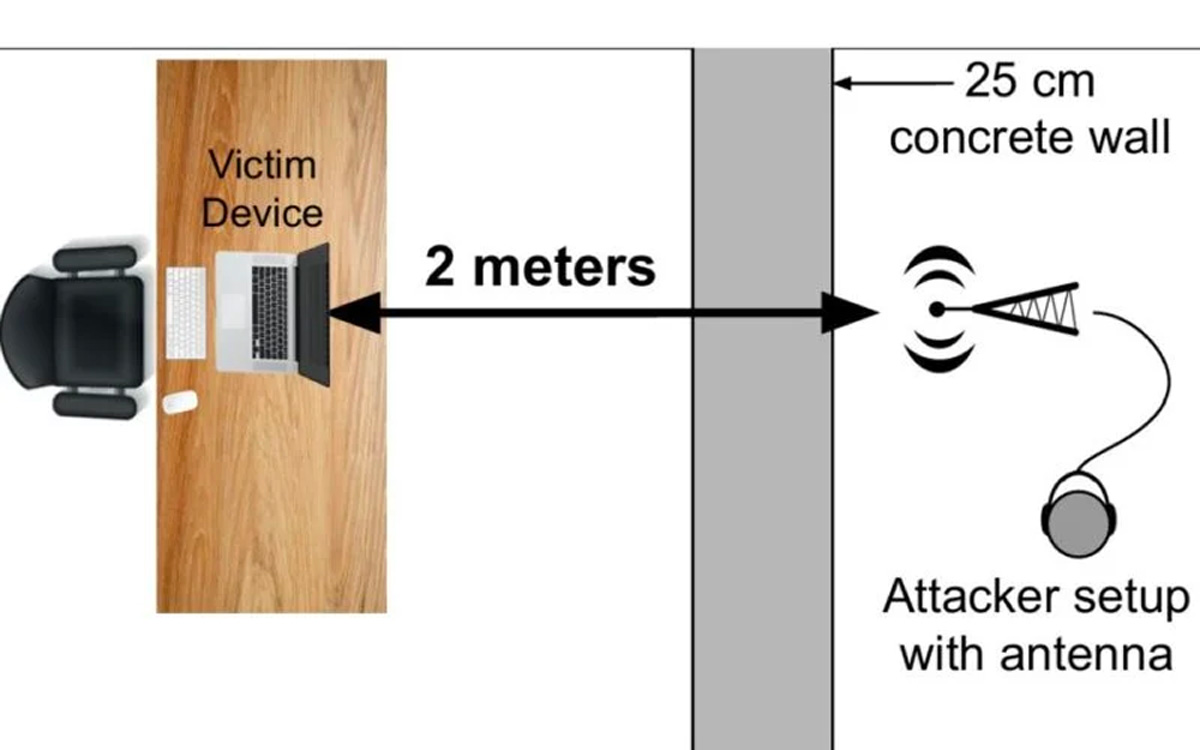

Or, des chercheurs de l'Université de Florida et de l'Université des électrocommunications du Japon ont détecté une nouvelle faille dans ces composants. Concrètement, ils ont démontré que même à travers un mur en béton de 25 cm, des attaquants pouvaient reconstituer la voix avec précision en utilisant simplement un récepteur FM, une antenne en cuivre et des outils IA d'apprentissage automatique.

En effet, chaque harmonique des impulsions numériques utilisées dans les microphones MEMS conserve l'information acoustique, ce qui permet donc de récupérer l'information audio d'origine par simple démodulation FM avec un récepteur radio standard et une antenne cuivre tout ce qu'il y a de plus banal. De cette manière, un attaquant peut exploiter cette vulnérabilité pour enregistrer à distance tout ce qu'entend un microphone MEMS sans installer de logiciel malveillant sur l'appareil.

Lors des tests, l'attaque affichait un taux de succès de 94,5 % dans la reconnaissance des chiffres prononcés, jusqu'à 2 mètres d'un ordinateur portable placé derrière un mur en béton de 25 cm. Ensuite, l'IA générative d'Open AI a été utilisée pour reconstruire la voix avec un taux d'erreur de seulement 6,5 % !

Une vulnérabilité qui concerne beaucoup d'appareils

Dans le cadre de ces essais, les chercheurs ont testé une gamme de PC portables, des enceintes connectées Google Home et des casques de visioconférence. Cette écoute clandestine a d'ailleurs fonctionné à merveille sur les PC portables. Pourquoi ? Car les microphones MEMS sont généralement connectés via de longs câbles plats et non-blindés, ce qui les transforment en antenne.

Bien entendu, les chercheurs ont fait part de leur découverte aux constructeurs concernés, notamment STMicroelectronics ou encore Vesper (une filiale de Qualcomm). Pour réduire les risques, ils préconisent de revoir l'agencement des micros MEMS dans les ordinateurs portables, en réduisant par exemple la longueur des connecteurs et en les blindant. “Une modification de 1 % de la fréquence d'horloge du traitement audio réduit également la clarté des signaux, sans nuire aux performances des micros”, ajoutent-ils.