Sécurité : des millions d’objets connectés menacés par une faille dans UPnP, faites d’urgence une mise à jour

Une faille de sécurité dans le protocole UPnP menace des millions d'objets connectés. Cette vulnérabilité, découverte par le chercheur en sécurité informatique Yunus Çadirci, permet à un pirate de voler des données, de scanner des réseaux internes et de lancer des attaques DDoS.

Le chercheur en sécurité informatique Yunus Çadirci annonce ce mercredi 10 juin 2020 la découverte d'une faille de sécurité critique dans le protocole UPnP, pour Universel Plug & Play. Ce protocole permet à des objets connectés d'interagir facilement entre eux lorsqu'ils sont sur le même réseau. Conçu pour être utilisé sur un réseau local (en LAN), le UPnP n'inclut pas d'authentification ou de mécanisme de vérification.

C'est d'ailleurs pour cette raison que de nombreux constructeurs de TV, de console de jeux, de routeurs, d'imprimantes ou d'objets connectés vendent leurs produits avec le protocole UPnP désactivé par défaut. Dans ce cas précis, il revient à l'utilisateur de l'activer soi-même. Or, selon Yunus Çadirci, cette faille baptisée CallStranger se situe justement dans la fonction Subscribe (S'inscrire en français) du protocole.

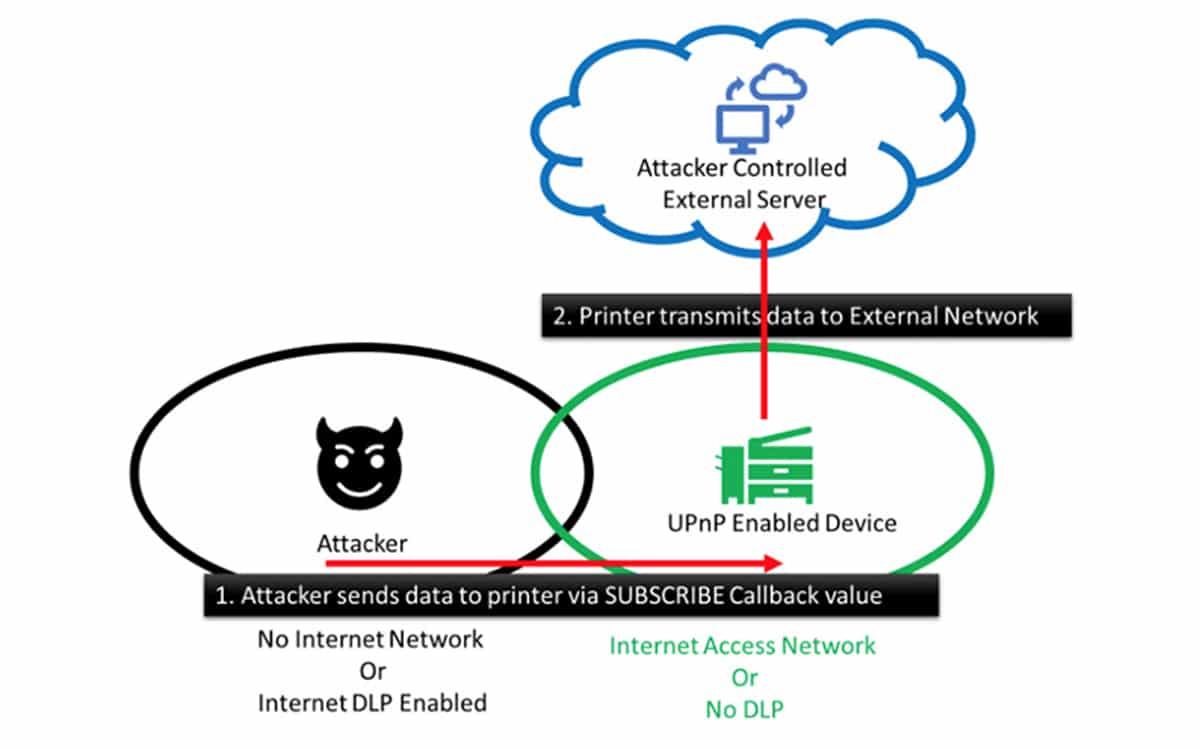

Cette vulnérabilité peut avoir des conséquences multiples. Elle permet à un pirate de scanner les réseaux internes depuis un appareil vulnérable pour ensuite en exfiltrer des données. Autre possibilité, le hacker peut se servir de CallStranger pour enrôler un appareil vulnérable dans un botnet pour lancer des attaques DDoS.

À lire également : Bluetooth – une nouvelle faille de sécurité menace des millions d’appareils

Schema CallStranger

À lire également : Windows, macOS – les pires failles de sécurité exploitent vos ports USB !

Une mise à jour d'ores et déjà disponible

L'organisme Open Connectivity Foundation (OCF), qui promeut l'interconnectivité entre les objets et qui est en charge du protocole UPnP, a d'ores et déjà diffusé un correctif. Cette mise à jour est disponible sur leur site officiel. Il faut préciser que cette faille concerne près de 5,4 millions d'appareils dans le monde. On note parmi eux l'intégralité des PC fonctionnant sous Windows 10, les consoles Xbox One, les imprimantes HP, Canon et Epson, les TV connectées Samsung, ou encore les routeurs et modems signés Huawei, Cisco ou D-Link.

Le chercheur en sécurité informatique ainsi que l'Open Connectivity Foundation appellent les constructeurs “à désactiver la fonctionnalité Subscribe du protocole UPnP dans la configuration par défaut” de leurs appareils. CallStranger étant une vulnérabilité d'un protocole, beaucoup de temps peut s'écouler avant que les fabricants déploient le correctif sur leurs produits respectifs.

“On ne s'attend pas à ce que les utilisateurs à domicile soient directement ciblés. Si leurs objets connectés ont des terminaux UPnP, il est néanmoins possible que leurs appareils puissent être utilisés comme source d'une attaque DDoS”, avertit Yunus Çadirci. Le chercheur en sécurité informatique a mis en ligne sur GitHub un script Python qui permet aux utilisateurs de détecter leurs appareils vulnérables dans leur réseau local.

À lire également : Thunderbolt – l’interface est victime d’une grave faille de sécurité, des millions de PC sont concernés

Source : CallStranger.com